Como implantar uma solução DevSecOps completa

Tornar o DevOps seguro é uma proposta complicada

Tornar o DevOps seguro é uma tarefa difícil porque as ferramentas evoluem e mudam em ritmo acelerado. Os containers e o Kubernetes aumentam ainda mais a complexidade e abrem espaço para novos vetores de ataque e riscos à segurança. As equipes de desenvolvimento e de operações precisam tornar a segurança uma parte integral do ciclo de vida da aplicação para preservar a infraestrutura crítica de TI, proteger dados confidenciais e acompanhar o ritmo das mudanças.

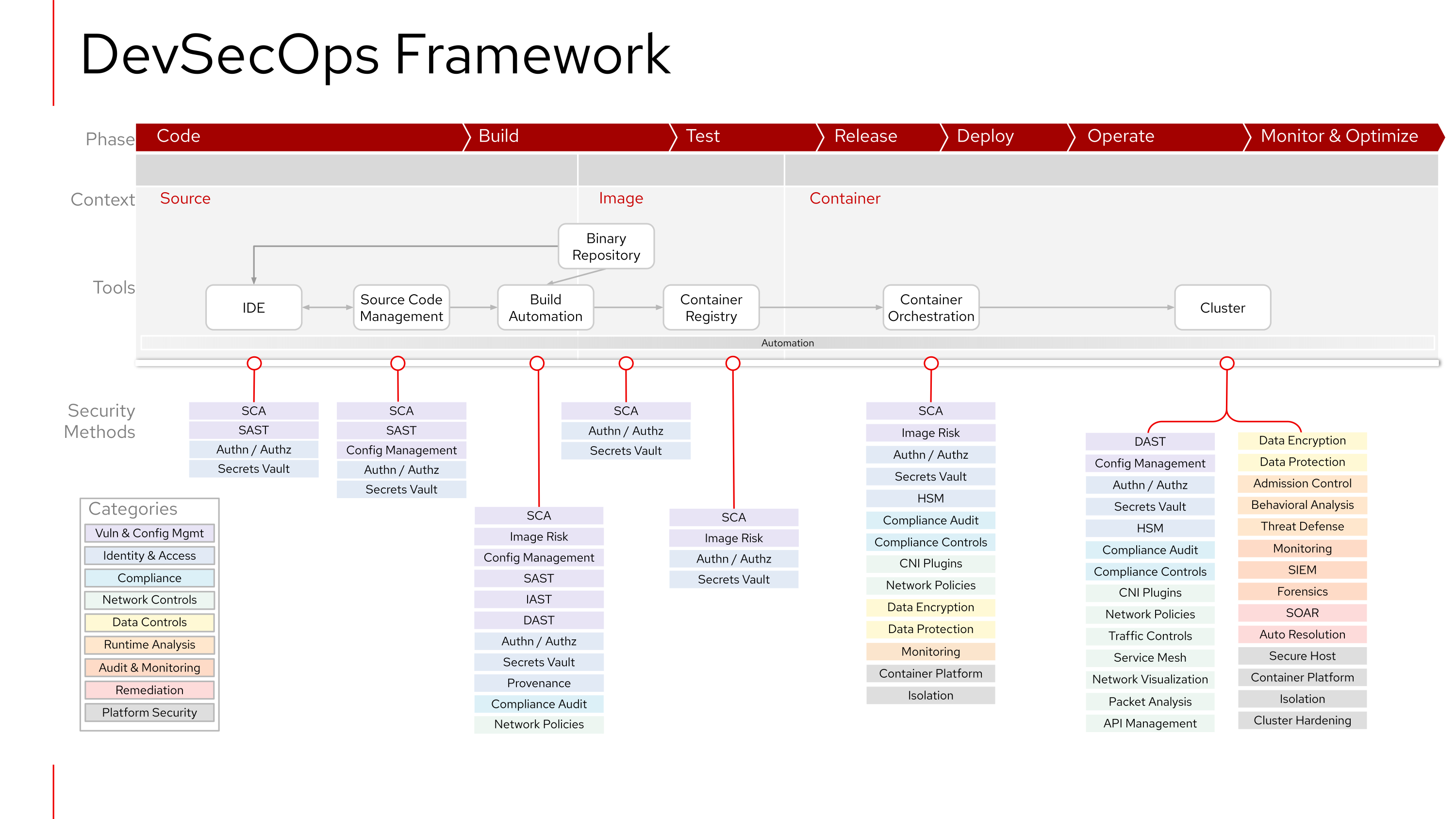

Criamos um framework com nossos parceiros do ecossistema de segurança que estabelece uma base sólida e um blueprint para oferecer soluções de DevSecOps que podem ser implantadas e escaladas com mais eficiência. O framework de DevSecOps da Red Hat® atende aos principais requisitos de segurança durante todo o ciclo de vida de DevOps como parte de uma estratégia de segurança abrangente com defesa em profundidade. Assim, ajudamos você a reduzir os riscos ao simplificar a segurança do DevOps e acelerar a adoção do DevSecOps.

Nossos parceiros em segurança, como Anchore, Aqua, CyberArk, Lacework, NeuVector, Palo Alto Networks, Portshift, Snyk, StackRox, Synopsys, Sysdig, Thales, Tigera, Trend Micro e Tufin, aumentam os recursos de segurança nativos da Red Hat. Dessa forma, podemos oferecer soluções DevSecOps completas que melhoram a condição geral de segurança da sua empresa e ajudam você a maximizar o uso dos investimentos em tecnologias da Red Hat.

O framework de DevSecOps da Red Hat estabelece uma base sólida para uma solução DevSecOps completa e altamente escalável.

Framework completo e compatível com vários métodos de segurança

O framework de DevSecOps da Red Hat identifica nove categorias de segurança e 32 métodos e tecnologias que abrangem todo o ciclo de vida da aplicação. Ele posiciona recursos integrados da Red Hat, conjuntos de ferramentas de DevOps e soluções de parceiros de segurança em pontos de integração importantes no pipeline. Você pode implementar alguns ou todos os métodos e tecnologias em uma categoria, dependendo do escopo do seu ambiente de DevOps e das suas exigências específicas.

Segurança da plataforma

Proteger sua plataforma de Kubernetes é fundamental. Prepará-la para dar suporte a aplicações críticas para os negócios de maneira segura, confiável e escalável pode ser complicado. De fato, a implantação e o gerenciamento do Kubernetes ainda é um dos dois principais desafios para as empresas.1 O Red Hat OpenShift® é uma plataforma de aplicações em containers Kubernetes pronta para empresas que elimina a complexidade, remove os obstáculos à adoção e inclui várias funcionalidades de segurança integradas.

O framework de DevSecOps da Red Hat oferece as funcionalidades essenciais para proteger o host de containers subjacente (Red Hat Enterprise Linux® e Red Hat CoreOS), além da plataforma de aplicações em container. A maioria das funcionalidades de segurança da Red Hat é habilitada por padrão para simplificar a implantação e minimizar os riscos. Essas funcionalidades ajudam a proteger os containers nas suas fronteiras e o host de container escapes.

Métodos de segurança da plataforma

- Segurança do host: concede controles de acesso obrigatórios com o SELinux, recursos de kernel para controlar chamadas no sistema com modo de computação segura (seccomp) e funcionalidades de kernel para isolar a CPU, a memória e outros recursos usando CGroups.

- Segurança da plataforma de aplicações em container: oferece um ambiente de execução leve para containers com CRI-O e um registro seguro de imagens de container com o Quay.

- Namespaces Linux: isolam aplicações de diferentes equipes, grupos e departamentos.

- Proteção de Kubernetes e containers: aplica padrões, como NIST 800-190 e CIS Benchmarks.

Análise de aplicações

As funções de análise de aplicações ajudam a identificar vulnerabilidades e outros problemas de segurança em aplicações nas fases iniciais do ciclo de vida. Ao alterar a segurança remanescente do ciclo de vida de DevOps, é possível identificar e solucionar as vulnerabilidades mais cedo para evitar trabalho em dobro mais tarde.

Métodos de análise de aplicações

- Teste estático de segurança de aplicações (SAST): analisa o código em desenvolvimento em busca de vulnerabilidades e problemas de qualidade.

- Análise de composição de software (SCA): examina pacotes dependentes incluídos nas aplicações para encontrar vulnerabilidades conhecidas e problemas de licenciamento.

- Ferramentas de teste interativo de segurança de aplicações (IAST) e de teste dinâmico de segurança de aplicações (DAST): analisam as aplicações em execução para encontrar vulnerabilidades no funcionamento.

A análise de aplicações também inclui outros métodos de segurança, como os recursos de gerenciamento de configuração de GitOps e de gerenciamento de riscos em imagens de containers, por exemplo, a funcionalidade de detecção de malware, segredos incorporados e defeitos de configuração.

Gerenciamento de identidade e acesso

Os métodos de gerenciamento de identidade e acesso (IAM) servem para controlar o acesso a ativos, aplicações e dados on-premises e na nuvem com base na identidade do usuário ou da aplicação e nas políticas definidas pelo administrador. Esses métodos estão presentes em todos os estágios do ciclo de vida de DevOps e ajudam a proteger o sistema contra o acesso não autorizado e o movimento lateral.

Métodos de IAM

- Controles por autenticação e autorização: verificam a identidade de usuários e aplicações para conceder acesso a funções e recursos específicos.

- Controles de acesso baseado em função (RBACs): concedem a grupos de usuários o acesso a recursos ou funções com base nas responsabilidades do cargo. Isso simplifica a administração e a integração, além de reduzir o acúmulo de privilégios.

- Provedores de identidade, cofres de segredos e módulos de segurança de hardware (HSMs): gerenciam e protegem credenciais de segurança, chaves, certificados e segredos tanto em repouso quanto em trânsito.

Alguns outros métodos de IAM são as funções de verificação de assinatura e procedência de imagens de container que validam a autenticidade e estabelecem a confiança.

Conformidade

Os métodos e as tecnologias de conformidade ajudam você a aderir às políticas empresariais e regulamentações governamentais e setoriais. Esses elementos automatizam a validação da conformidade e a geração de relatórios ao longo do pipeline de DevOps. Eles ajudam a simplificar as auditorias e a evitar ações judiciais e multas regulatórias.

Esses métodos ajudam a aumentar a conformidade com várias normas para privacidade de dados e segurança das informações, incluindo:

- Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI-DSS).

- Padrão de gerenciamento da segurança da informação ISO 27001.

- Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA) dos EUA.

- Regulamento Geral sobre a Proteção de Dados (GDPR) da UE.

Controles e segmentação de rede

Os controles e métodos de segmentação de rede permitem controlar, segregar e visualizar o tráfego do Kubernetes. Eles ajudam a isolar locatários e proteger os fluxos de comunicação entre aplicações conteinerizadas e microsserviços.

Controles e métodos de segmentação de rede

- Políticas de segurança de rede do Kubernetes: controlam os fluxos do tráfego no nível do endereço IP ou da porta. Essas políticas podem ser aprimoradas com controles de tráfego de entrada/saída dos clusters, geração de relatórios e visualização de rede.

- Rede definida por software (SDN): oferece uma estrutura de rede programável e adaptável que é provisionada em tempo real para atender a requisitos de segurança dinâmicos e novas demandas empresariais.

- Service mesh: oferece autenticação, autorização, segmentação e visualização de rede para aplicações conteinerizadas e microsserviços.

Controles de dados

Os métodos e as tecnologias de controle de dados ajudam a proteger a integridade dos dados e impedir divulgações não autorizadas. Eles protegem os dados em repouso e em trânsito, ajudando a preservar a confidencialidade das informações dos clientes e a propriedade intelectual.

Métodos de controle de dados

- Criptografia de dados: oferece recursos de criptografia, tokenização e mascaramento de dados e gerenciamento de chaves para impedir divulgações não autorizada dos dados armazenados em bancos de dados, arquivos e containers.

- Proteção de dados: detecta e classifica os dados, além de monitorar e auditar as atividades para proteger informações confidenciais e aumentar a conformidade.

Análise e proteção do ambiente de execução

Os métodos de análise e proteção do ambiente de execução de produção ajudam a higienizar os clusters ao identificar e mitigar atividades suspeitas e nocivas em tempo real.

Métodos de análise e proteção do ambiente de execução

- Controlador de admissões: funciona como um guardião do Kubernetes que rege e aplica as permissões do que pode ser executado no cluster.

- Análise comportamental de aplicações no ambiente de execução: examina a atividade do sistema e detecta em tempo real as ações suspeitas ou nocivas de maneira inteligente.

- Autoproteção de aplicações no ambiente de execução (RASP): detecta e bloqueia ataques cibernéticos em tempo real.

- Gerenciamento de APIs: controla o acesso a APIs e protege o tráfego delas.

Auditoria e monitoramento

Os métodos de auditoria e monitoramento disponibilizam informações sobre incidentes de segurança no ambiente de produção. Eles descrevem quando os eventos ocorreram, estabelecem uma causa provável e dão informações sobre as áreas afetadas. Isso melhora a visibilidade e acelera a resposta aos incidentes.

Alguns métodos de auditoria e monitoramento são:

- Gerenciamento de eventos e informações de segurança (SIEM): centraliza o relato de eventos com a consolidação de registros e dados de fluxo da rede gerados por aplicações, dispositivos e endpoints distribuídos.

- Análises forenses: oferece insights sobre violações de segurança e evidências para fundamentar auditorias de conformidade, além de acelerar os esforços de recuperação.

Correção

Os métodos de correção agem automaticamente quando ocorrem incidentes de segurança no ambiente de produção. Eles ajudam a aumentar o uptime e a evitar a perda de dados.

Métodos de correção

- Plataformas de orquestração, automação e resposta de segurança (SOAR): respondem aos incidentes de segurança ao automatizar ações e fazer a integração com outras ferramentas.

- Correção de causa raiz: soluciona automaticamente os problemas relacionados a erros de configuração do Kubernetes e infrações a políticas.

Conclusão

O framework de DevSecOps da Red Hat estabelece uma base confiável e escalável que ajuda a aumentar a segurança do DevOps e a reduzir os riscos. A Red Hat e os nossos parceiros têm a tecnologia necessária para simplificar e acelerar a implementação do DevSecOps. Entre em contato conosco para mais informações.

Vizard, Mike. “Survey Sees Kubernetes Enterprise Adoption Gains”. Container Journal, março de 2020.